Impactos da Engenharia Social na Segurança da Informação

Atualmente, existem diversos métodos de obtenção de dados de pessoas, equipamentos ou empresas, que podem ser usado tanto para oferecer sugestões de compra quanto para a exploração de vulnerabilidades para acessar ambientes e dados corporativos.

Um método preocupante para a segurança da informação é a engenharia social, que não requer conhecimento técnico, mas sim persuasão para obter informações valiosas das pessoas. Este artigo aborda os problemas causados pela engenharia social na segurança pessoal e empresarial, como podem ser tratados e o que pode ser feito para mitigar esses problemas.

Introdução

Com a expansão dos recursos tecnológicos, houve um aumento significativo na troca de informações, promovendo eficiência, facilidade de uso, produção e comunicação. No entanto, essa evolução também abriu portas para crimes digitais, afetando a segurança dos usuários. A preocupação com a manipulação segura das informações na rede tornou-se essencial, exigindo medidas de segurança da informação.

O avanço da tecnologia tem facilitado a vida das pessoas em diversos aspectos, desde a automação de tarefas até a comunicação instantânea. No entanto, com esses benefícios também surgem desafios, principalmente relacionados à segurança da informação. Os criminosos se adaptaram rapidamente às novas tecnologias, desenvolvendo métodos sofisticados para explorar vulnerabilidades. Entre esses métodos, a engenharia social se destaca por explorar a natureza humana, ao invés de falhas técnicas, para obter informações sensíveis.

Segurança da Informação

A segurança da informação (SI) é definida por normas, políticas, procedimentos e boas práticas para proteger informações. Os quatro pilares da SI são confidencialidade, integridade, disponibilidade e autenticidade. A classificação das informações é crucial para definir o nível de segurança necessário, economizando recursos e protegendo dados sensíveis.

Confidencialidade garante que a informação seja acessível apenas a pessoas autorizadas. Integridade assegura que os dados não sejam alterados de maneira não autorizada. Disponibilidade significa que as informações estarão acessíveis quando necessário, e autenticidade confirma a identidade das partes envolvidas na comunicação.

Esses pilares formam a base da segurança a informação, orientando a criação de políticas e procedimentos que visam proteger dados contra acessos não autorizados, modificações indevidas e indisponibilidades inesperadas.

Ameaças e Vulnerabilidades

Novas tecnologias de segurança também podem introduzir novas vulnerabilidades. As ameaças podem ser intencionais ou acidentais, internas ou externas. Análises de ameaças e vulnerabilidades são essenciais para identificar e corrigir falhas, garantindo a segurança da organização.

As ameaças internas muitas vezes são negligenciadas, mas representam um risco significativo. Enquanto ameaças externas, como hackers e malware, são mais conhecidas e geralmente recebem mais atenção, funcionários insatisfeitos ou negligentes podem causar danos consideráveis à segurança da informação e muitas vezes ficam fora do radar da segurança.

Fator Humano na Segurança da Informação

Apesar dos avanços tecnológicos, o fator humano continua sendo o elo mais fraco na segurança da informação. A cooperação dos usuários é vital para a eficácia da segurança, e o treinamento contínuo é essencial para manter a segurança das informações.

Engenheiros sociais exploram comportamentos humanos comuns, como a curiosidade e a confiança. Treinamentos de conscientização em segurança da informação ajudam a educar os funcionários sobre as táticas utilizadas por engenheiros sociais e como eles podem proteger-se contra esses ataques.

Além disso, promover uma cultura de segurança dentro da organização é crucial. Isso inclui políticas claras sobre o uso de senhas, práticas de compartilhamento de informações e a importância de relatar atividades suspeitas.

Engenharia Social

A engenharia social explora fraquezas humanas para obter informações confidenciais. Engenheiros sociais utilizam manipulação e persuasão para conquistar a confiança das vítimas. Existem diferentes tipos de engenheiros sociais, cada um com motivações específicas, desde lucro financeiro até interesses políticos.

Ataques de engenharia social podem ser realizados através de diversos métodos, incluindo phishing, pretexting, baiting e tailgating. Phishing envolve o envio de e-mails fraudulentos que parecem ser de fontes confiáveis, induzindo as vítimas a revelar informações confidenciais. Pretexting é quando o atacante cria um cenário falso para obter informações de alguém. Baiting envolve oferecer algo atraente para enganar a vítima a dar acesso a sistemas ou dados. Tailgating ocorre quando o atacante segue alguém para obter acesso a áreas restritas.

Estrutura do Ataque de Engenharia Social

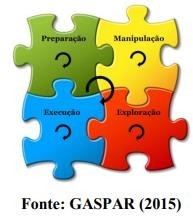

Os ataques de engenharia social podem ser diretos ou indiretos. Ataques diretos envolvem contato pessoal ou por telefone com a vítima, enquanto ataques indiretos utilizam softwares maliciosos ou phishing. A estrutura dos ataques geralmente segue quatro fases: preparação, manipulação, exploração e execução.

Preparação

Na fase de preparação, o atacante coleta informações sobre a vítima ou a organização para entender melhor como abordá-los. Isso pode incluir a coleta de dados pessoais através de redes sociais, análise de padrões de comportamento e identificação de pontos fracos na segurança da informação. Quanto mais informações o atacante conseguir reunir, mais convincente ele será na fase de manipulação.

Manipulação

Na fase de manipulação, o atacante interage com a vítima, utilizando as informações coletadas para ganhar sua confiança. Essa interação pode ocorrer através de ligações telefônicas, e-mails, mensagens instantâneas ou até encontros pessoais. O objetivo é fazer com que a vítima acredite na história do atacante e revele as informações desejadas ou conceda acesso a sistemas restritos.

Exploração

A fase de exploração envolve a obtenção da informação desejada ou o acesso a sistemas. Nesse ponto, o atacante utiliza a confiança estabelecida para explorar vulnerabilidades e extrair dados confidenciais, instalar malware ou obter acesso não autorizado a sistemas de TI. A eficácia dessa fase depende diretamente da preparação e manipulação bem-sucedidas.

Execução

Finalmente, na fase de execução, o atacante utiliza a informação ou o acesso obtido para alcançar seus objetivos, que podem incluir roubo de dados, fraude financeira ou espionagem. Esta fase é crítica, pois qualquer erro pode alertar a vítima ou os sistemas de segurança, comprometendo todo o ataque.

Insigths

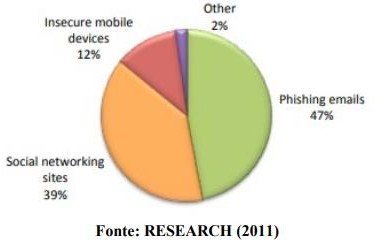

Uma pesquisa realizada pela Check Point Software Technologies em 2011 revelou insights importantes sobre as ameaças de engenharia social. A pesquisa mostrou que 48% das empresas participantes relataram ter sido vítimas de ataques de engenharia social. Desses ataques, o phishing foi a técnica mais comum, responsável por 47% dos incidentes. Os atacantes frequentemente se passaram por colegas de trabalho ou por membros da alta administração para obter informações confidenciais.:

A pesquisa realizada pela Check Point contou com a participação de 853 profissionais da área de Tecnologia da Informação de vários países, incluindo Estados Unidos, Reino Unido, Canadá, Austrália, Nova Zelândia e Alemanha. ]

Poucos anos depois, um relatório da Symantec de 2014 revelou um aumento significativo nesses números, mostrando que:

- De 2012 para 2013, o número de dados violados cresceu 62%;

- O número de identidades expostas aumentou em 493%, com um total de 552 milhões de vítimas;

- 1 a cada 196 e-mails continham malware;

- 1 a cada 392 e-mails eram de phishing.

Conclusão

A engenharia social representa uma ameaça significativa para a segurança da informação, explorando fraquezas humanas para obter dados valiosos.

Medidas preventivas, como treinamento contínuo e conscientização, são essenciais para mitigar os riscos associados a esses ataques. Organizações devem investir na formação de seus funcionários para garantir uma defesa robusta contra as ameaças de engenharia social. Nosso parceiro PHISX é um excelente aliado, que adota conceitos de gamificação para prmover a concientização de segurança.

PhishX é um ecossistema SaaS que leva o conhecimento de segurança, privacidade e conformidade, para todas as pessoas, em qualquer canal de comunicação, a qualquer momento, em qualquer lugar e qualquer dispositivo. Possibilita impactar os colaboradores de forma contínua, através de ações de comunicados, simulados, quiz, microlearning e knowledge pills.

Num segundo front, além do treinamento, a implementação de políticas de segurança rigorosas e o uso de tecnologias de proteção, como sistemas de detecção de intrusão e autenticação multifator, são fundamentais para proteger as informações contra ataques de engenharia social.

No entanto, quando se trata de engenharia social estamos falando de pesoas – o elo mais fraco, por isso a colaboração entre diferentes setores da organização, bem como a adoção de uma cultura de segurança, são os pilares para a construção de um ambiente seguro e resiliente contra ameaças.